Asiantuntijat löytävät uuden puutteen Intel-siruissa; tiedä suojella

F-Secure, suomalainen yritys, joka kehittää tietoturvaratkaisuja, on julkaissut tutkimuksen turvallisuusongelmasta, joka vaikuttaa useimpiin yrityskannettaviin Intel-siruilla. Viime perjantaina julkaistun raportin (12) mukaan epäonnistuminen antaa henkilölle, jolla on fyysinen pääsy tietokoneeseen, syöttää salasanoja ilman BIOSia, Bitlockeria ja TPM-PIN-koodia.

Koko prosessi voi kestää alle 30 sekuntia. Kun se on tehty, hyökkääjä voi silti mahdollistaa järjestelmän hyödyntämisen myöhemmin, etänä. Virhe sijaitsee Intelin Active Management -tekniikassa, joka tunnetaan nimellä Active Management Technology (AMT). F-Securen mukaan ongelma vaikuttaa mahdollisesti miljooniin kannettaviin tietokoneisiin maailmanlaajuisesti.

Intel paljastaa mahdollisen tietokoneen suorituskyvyn laskun päivityksen jälkeen

Viisi tärkeää vinkkiä ennen kannettavan tietokoneen ostamista

Intel käynnistää kahdeksannen sukupolven Core-prosessorit Radeon RX Vega -grafiikalla

Mikä on uusi vika

Intel AMT on ratkaisu yritysten tietokoneiden etäkäytön seurantaan ja ylläpitoon. Sen tavoitteena on mahdollistaa tietotekniikan osastojen tai hallittujen palveluntarjoajien hallita paremmin laitteitaan. Näin ollen, jos yrityksen muistikirja aiheuttaa ongelmia, esimerkiksi teknologia-ala voi ratkaista, vaikka laite olisi työntekijän kotona.

Asiantuntijat löytävät uuden puutteen Intel-siruissa

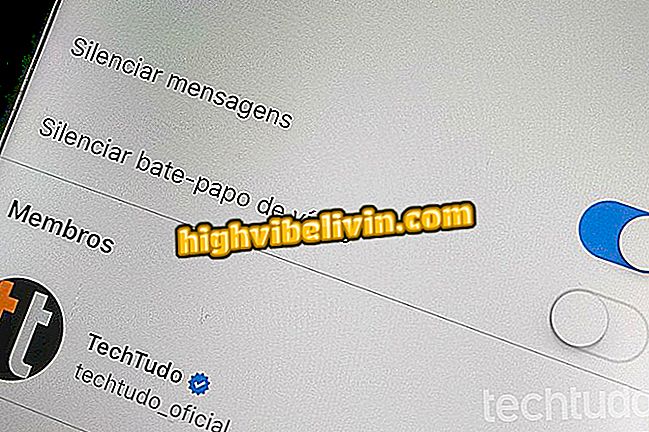

F-Securen havaitsema uusi vika liittyy siihen, että BIOS on käytössä tietokoneissa, joissa on tämä järjestelmä. Niissä BIOS-salasanan asettaminen ei estä luvattomia käyttäjiä käyttämästä AMT BIOS -laajennusta. Tämä mahdollistaa sen, että hyökkääjä ei voi vain alustaa laitetta ja tehdä pieniä muutoksia, vaan myös syöttää AMT-kokoonpanon ja tehdä etäkannauksen mahdolliseksi.

Erittäin yksinkertainen hyökkäys

Tämän puutteen hyödyntämisen yksinkertaisuus tekee siitä, että se on vaarallisempi kuin muut, jotka ovat jo vahvistaneet AMT: n mukaan. Kun fyysinen pääsy koneeseen on mahdollista, henkilö voi muuttaa asetuksia muutamassa sekunnissa käyttämättä mitään koodiriviä.

Häiriö sallii luvattoman käyttäjän syöttää BIOSiin

Hakkerin tarvitsee vain painaa yksinkertaista komentoa järjestelmän käynnistyksen aikana, jotta pääset Intel Management Engine BIOS -laajennukseen (MEBx). Sen jälkeen voit syöttää oletusarvoisen "admin" -salasanan, joka ei muutu useimpiin yrityskannettaviin, jotta etäkäyttö ja muut muutokset voidaan tehdä.

"Käytännössä (epäonnistuminen) voi antaa hyökkääjälle täydellisen hallinnan yksilön työkannettavasta huolimatta laajimmista turvatoimista", sanoi F-Securen vanhempi turvallisuusasiantuntija Harry Sintonen.

Onko tietokoneeni vaarassa?

Haavoittuvuus vaikuttaa vain yrityskoneisiin. Loppukäyttäjälle suunnatut kannettavat tietokoneet ja tietokoneet, joissa on kuluttajaohjelmisto, eivät luota Intel vPro -järjestelmään, johon ATM-tekniikka on upotettu.

VPro-symboli on leimattu kannettavan tietokoneen etikettiin. Joka tapauksessa, jos ostit koneesi myymälässä, olet vapaa kyseisestä virheestä.

Haavoittuvuus kohdistuu Intel vPro -prosessoreihin ja mahdollistaa 30 sekunnin tunkeutumisen

Miten suojautua virheiltä

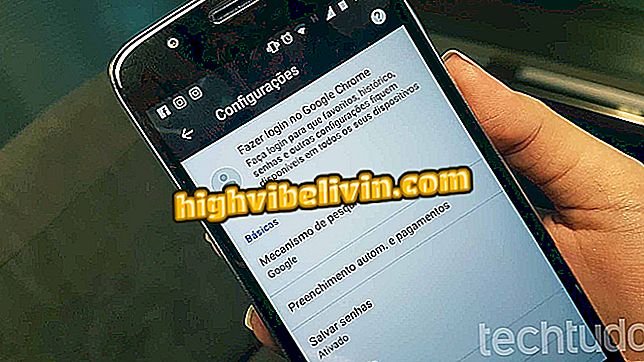

Jos olet miljoonien ihmisten joukossa, jotka käyttävät tietokonetta Intel vPro -laitteella, sinun on ryhdyttävä toimiin suojataaksesi virheen. Tärkein näistä on muuttaa salasanaa AMT: lle, jonka on tehtävä sen yrityksen IT-teollisuudelle, jossa työskentelet.

On myös tärkeää jättää kannettava tietokoneesi yksin, etenkin julkisilla paikoilla. Häikäisevä minuutti lentokentän aulassa saattaa riittää, että joku voi hyökätä tietokoneeseen ja muuttaa asetuksia.

Intel Response

Virallisessa lausunnossa Intel kiitti turvallisuusyhteisöä siitä, että se varoitti valmistajia olemaan konfiguroimatta järjestelmiäsä suojaamaan MEBxiä vastoin suosituksia, jotka on tehty vuodesta 2015 ja päivitetty marraskuussa 2017. Kehittäjä ohjaa asiakirjojen aiheita. vaatia BIOS-salasanaa vasta sitten tarjoamaan Intel AMT: n, joka estäisi luvattomien käyttäjien pääsyn laajennukseen "admin" -kirjautumalla.

Silicon Valley -yhtiö ilmoitti myös, että se on vahvistanut OEM-valmistajien kanssa, että järjestelmät on konfiguroitava mahdollisimman nopeasti niiden turvallisuuden maksimoimiseksi, mikä on korostettuna huomautuksessa "yrityksen ensisijaisena prioriteettina". Lopuksi Intel on varmistanut, että se jatkaa säännöllisesti järjestelmien valmistajien ohjeiden päivittämistä, jotta heillä olisi parhaat tiedot asiakkaiden tietojen suojaamiseksi.

Viimeaikaiset haavoittuvuushistoria

F-Secure teki selväksi, että kyseinen virhe ei liity Spectre- ja Meltdown-haavoittuvuuksiin, jotka Google Project Zero -asiantuntijat ovat havainneet ja jotka julkaistiin Rekisterin verkkosivustolla. Nämä vaikuttavat viime vuosikymmenen aikana tehtyihin Intelin prosessoreihin, kuluttajat mukaan luettuina, sukupolvesta riippumatta.

F-Secure-etsintä ei ratkaise Specter- ja Meltdown-haavoittuvuuksia

Vuoden 2018 alkupuolella Intelin prosessorit, AMD ja muut toimittajat ovat sallineet haittaohjelmien katsella ytimen suojaamia tietoja tietyissä kohdissa tietokoneen muistissa. Tämän seurauksena haittaohjelma voi hyödyntää toimintahäiriötä pääsyyn tärkeisiin käyttäjä- ja tietokonetietoihin, kuten salasanoihin ja viestien sisältöön.

Koska vika vaikuttaa suoraan prosessorin suhteeseen ytimessä, järjestelmän ytimessä, vaikuttavat tietokoneet myös heikentävät suorituskykyä. Intel julkaisi luettelon Meltdown- ja Spectre-prosessoreista ja vahvisti, että mallin ja valmistajan mukaan suorituskyvyn vähentäminen voi nousta 10%: iin.

Mikä on paras prosessori: Intel tai AMD? Kommentoi.